FreeRadius подготовка OS

Дата выхода: 26 июля 2023 г.

Редактировался: 1 августа 2023 г.

У многих сисадминов работающих в более ли менее серьёзных организациях рано или поздно встаёт вопрос о развёртывании Radius сервера. Это всегда вопрос безопасности инфраструктуры и потому сценариев использования radius довольно много. В данном случае я открываю небольшой цикл статей посвящённый развёртыванию FreeRadius, он будет использоваться для аутентификации пользователей, использующих корпоративный WIFI.

Причины выбора именно FreeRadius проста, это бесплатное и довольно функциональное решение. В качестве OS будет использована CentOS 7.

Собственно начнём это первая статья предназначена для подготовки CentOS к FreeRadius-у.

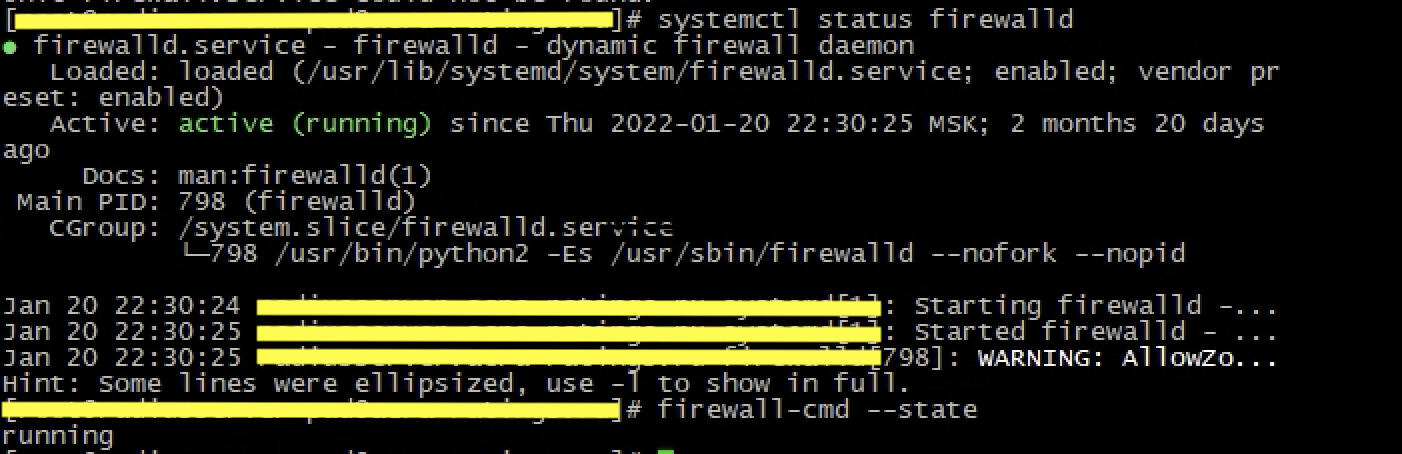

Проверяем работу firewall-а, если он отключен то запускаем.

systemctl enable firewalld

systemctl start firewalld

systemctl status firewalld

firewall-cmd --state

В ответ на последнюю команду вы должны увидеть фразу running.

Добавляем в дефолтную (public) зону службы http, https, radius.

firewall-cmd --add-service={http,https,radius} --permanent

Перезагружаем firewall чтобы добавленные изменения вступили в силу

firewall-cmd --reload

Проверяем, что службы добавлены

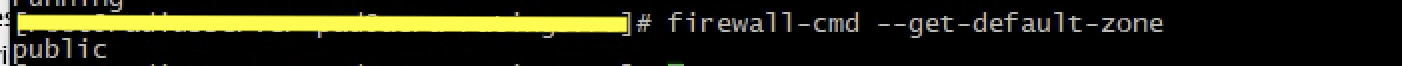

firewall-cmd --get-default-zone

В ответ мы должны увидеть зону public

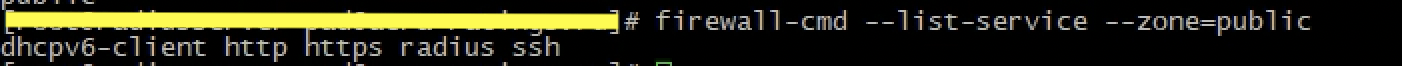

firewall-cmd --list-services --zone=public

В ответ мы должны будем увидеть следующие сервисы http, https, radius, ssh.

FreeRadius по умолчанию использует порт 1812 для связи с сетевым оборудованием по этому добавим этот порт в дефолтную зону тоже

firewall-cmd --permanent --zone=public --add-port=1812/udp

Без этих настроек сетевое оборудование не сможет работать с Freeradius (он будет для них недоступен) помните об этом.