Как подружить FreeRadius с AD CS (Certificate Services)

Дата выхода: 26 июля 2023 г.

Редактировался: 1 августа 2023 г.

Это продолжение цикла статей о настройке FreeRadius. Напомню, что сценарий использование тут состоит в том, что есть группа пользователей которых необходимо аутентифицировать для подключения к корпоративному WIFI-ю. Средства для аутентификации будут следующими это протокол EAP и сертификаты. В конкретно этой статье мы рассмотрим ситуацию когда у вас на предприятии присутствует сервер сертификации AD CS. Для устранения непонимания обговорим ещё раз сценарий и условия при которых всё, что я описываю будет работать:

- На предприятии имеется настроенный сервер AD CS (Certificate Services);

- Настроена групповая политика выдающая сертификаты доменным ПК предприятия;

- Предполагается, что пользователи подключаются к WIFI с корпоративных (введённых в домен) ноутбуков.

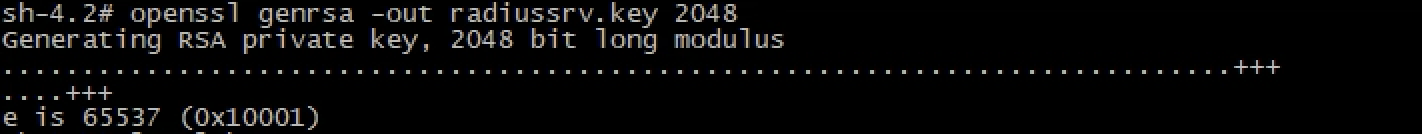

В этой статье мы подготовим сертификат FreeRadius сервера, который будет подписан AD CS. Начнём, после установки FreeRadius переходим в папку /etc/raddb/certs/ здесь можно увидеть набор типовых сертификатов и их конфигурационных файлов все их можно удалить они нам не понадобятся. Первым дело сгенерируем ключ нашего FreeRadius-сервера (называем его именем сервера)

openssl genrsa -out radiussrv.key 2048

Дальше делаем запрос на создание сертификата (который так же называем именем сервера). При создании сертификата понадобится заполнить некоторые данные: страна, город, email и т.д.

openssl req -new -sha256 -key radiussrv.key -out radiussrv.csr

Далее необходимо выгрузить созданный только, что нами сертификат на ваш ПК с Windows. В моём случае файл был перемещён c помощью WinSCP. После этого необходимо зайти в cmd (командную строку) с правами администратора и провалиться в папку где лежит сертификат. Дальше делаем запрос на сертификат у AD CS.

certreq.exe -submit -attrib "CertificateTemplate:WebServer" radiussrv.csr radiussrv.cer

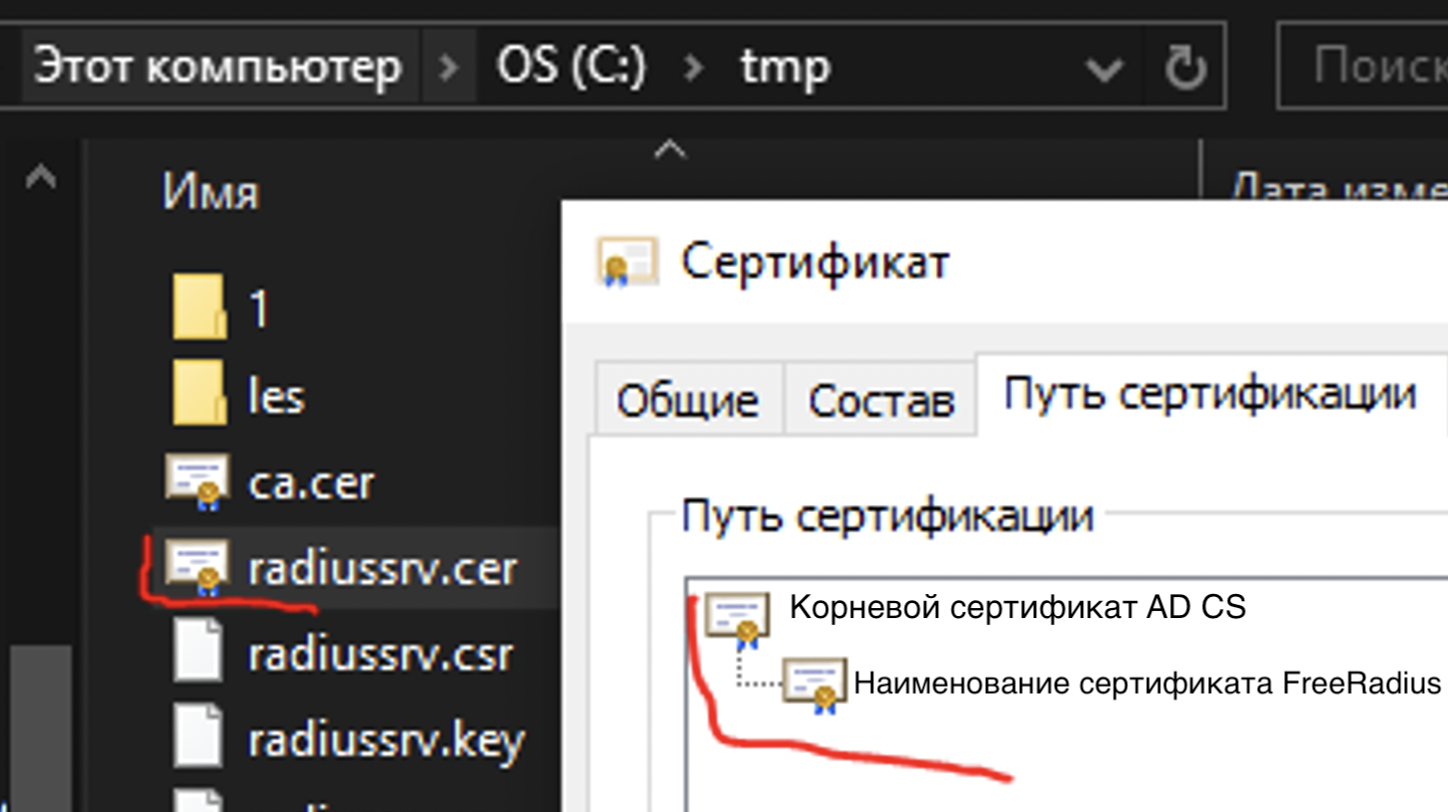

Если всё прошло успешно то вы увидите следующую картину (а в папке появится файлы radiussrv.cer и radiussrv.rsp):

Это означает, что теперь у нас есть подписанный AD Certificate Services сертификат FreeRadius-сервера.

Получившийся по итогу radiussrv.cer перекидываем на FreeRadius-сервер в папку /etc/raddb/certs.

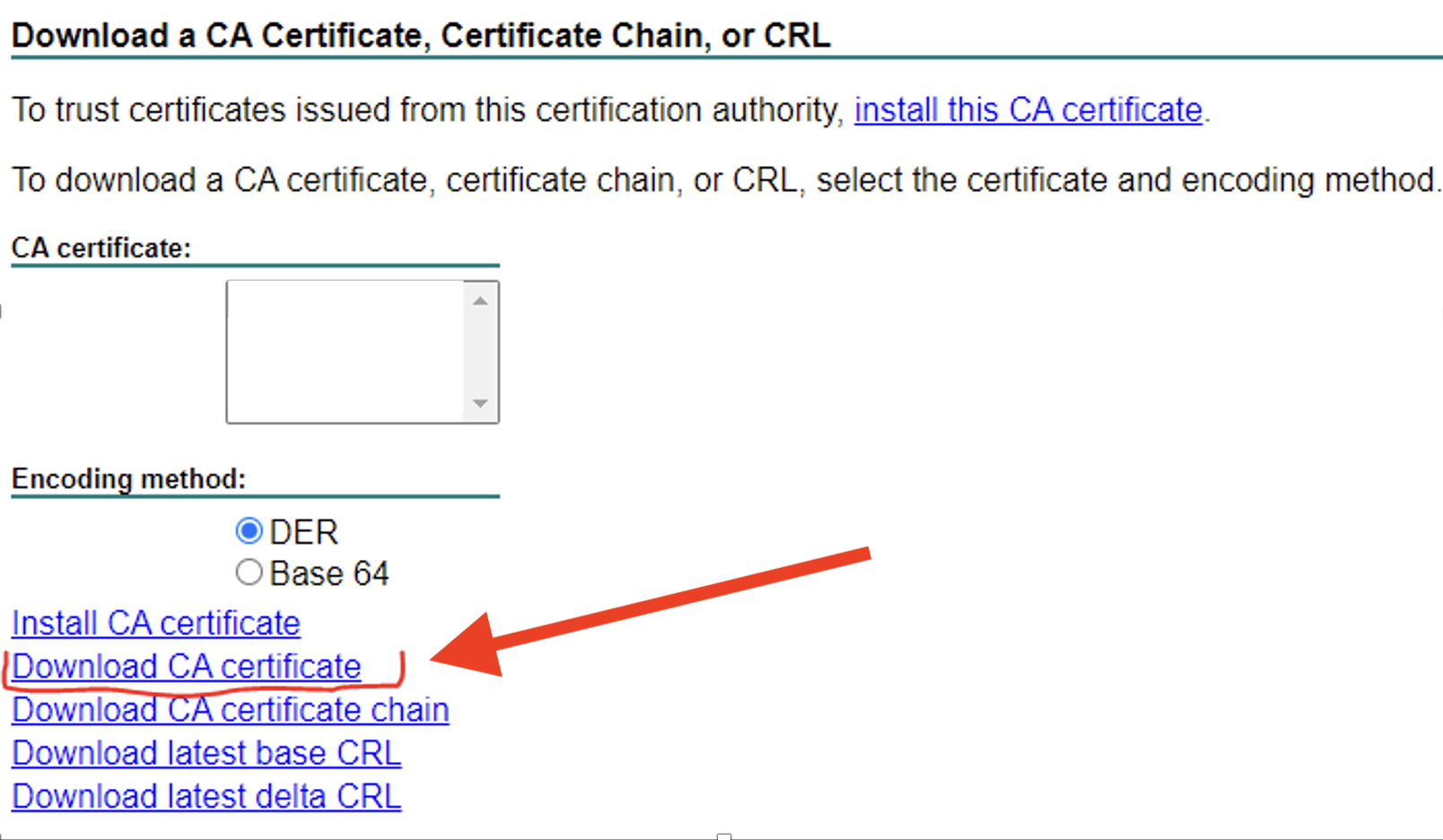

Теперь нам необходимо получить корневой сертификат AD CS, проще всего сделать это через веб-интерфейс центра сертификации.

Для удобства полученный корневой сертификат переименовываем в ca.cer и тоже перемещаем на FreeRadius-сервер в папку /etc/raddb/certs Теперь необходимо преобразовать корневой сертификат в более приемлемый вид командой:

openssl x509 -inform der -in ca.cer -out ca.pem

У нас появится файл ca.pem его мы будем использовать в дальнейшем в конфигурационных файлах FreeRadius.

Примечание

Корневой сертификат формата .cer не получится использовать с FreeRadius. Потому пренебречь последней командой не получится

Дальнейшая настройка конфигурационных файлом описана в статье: Подготовка конфигурационных файлов (AD CS).