Подготовка файлов конфигурации (сертификаты AD CS)

Дата выхода: 26 июля 2023 г.

Редактировался: 1 августа 2023 г.

В предыдущей статье мы сгенерировали сертификат нашего FreeRadius-сервера, после чего подписали его в AD CS, теперь же пришло время начать настройку самого сервера. Так что представляю новую статью из серии настройки работы FreeRadius.

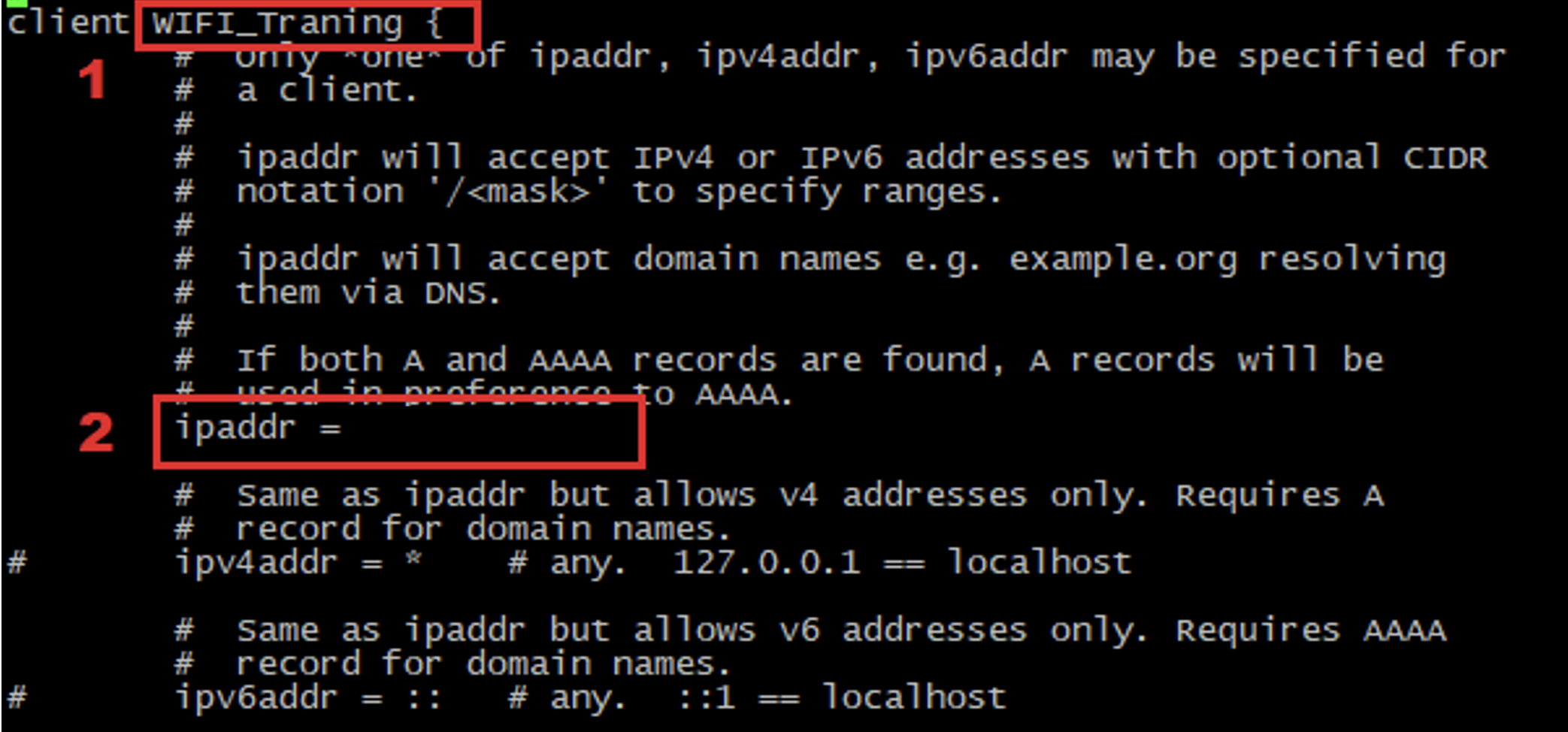

Заходим в папку /etc/raddb/ здесь находим файл clients.conf.

В этом файле описываются клиенты radius-сервера, под клиентом в нашем случае подразумевается контроллер WIFI точек.

Теперь находим следующие строчки и прописываем необходимые нам значения:

"WIFI_Traning" это название нашего устройства оно может быть произвольным, в пункте ipaddr указываем ip-адрес нашего устройства.

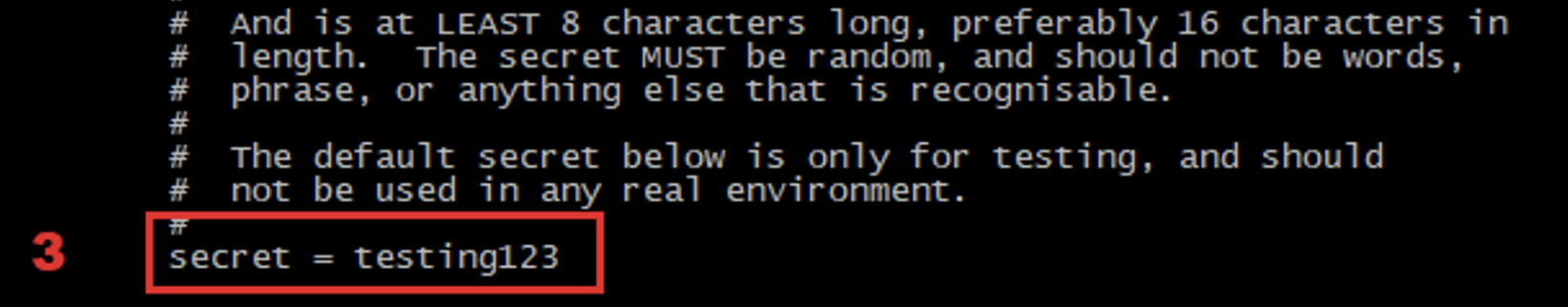

Спускаемся ниже по файлу находим пункт secret это небольшой пароль который будет использоваться для шифрования трафика между FreeRadius и устройством которое будет запрашивать аутентификацию.

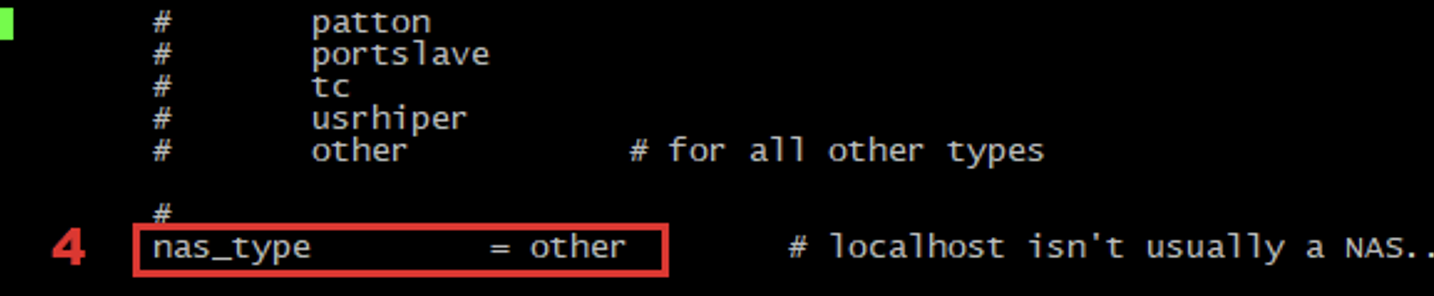

Ещё ниже можно увидеть пункт nas_type здесь можно указать тип нашего устройства (какие есть разновидности указано в комментариях), в нашем случае подойдёт other:

Сохраняем изменения в файле и закрываем его.

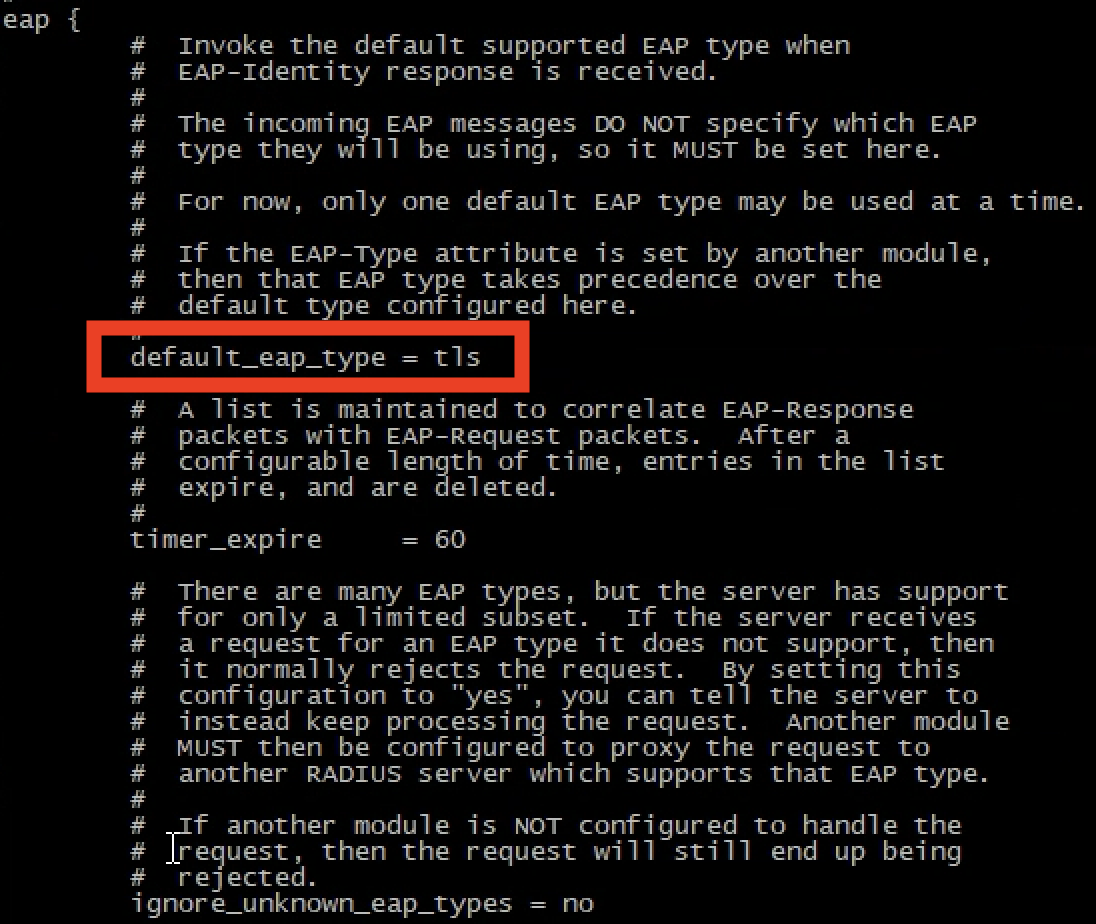

Теперь нас интересует файл eap расположенный по следующему пути /etc/raddb/mods-enabled/. Здесь необходимо изменить следующие пункты:

- default_eap_type меняем с md5 на tls

- Если при генерации ключа сервера вы указали пароль то его необходимо указать в пункте private_key_password (если пароля нет то можно оставить whatever или просто закомментировать этот пункт, в моём случае пароля нет)

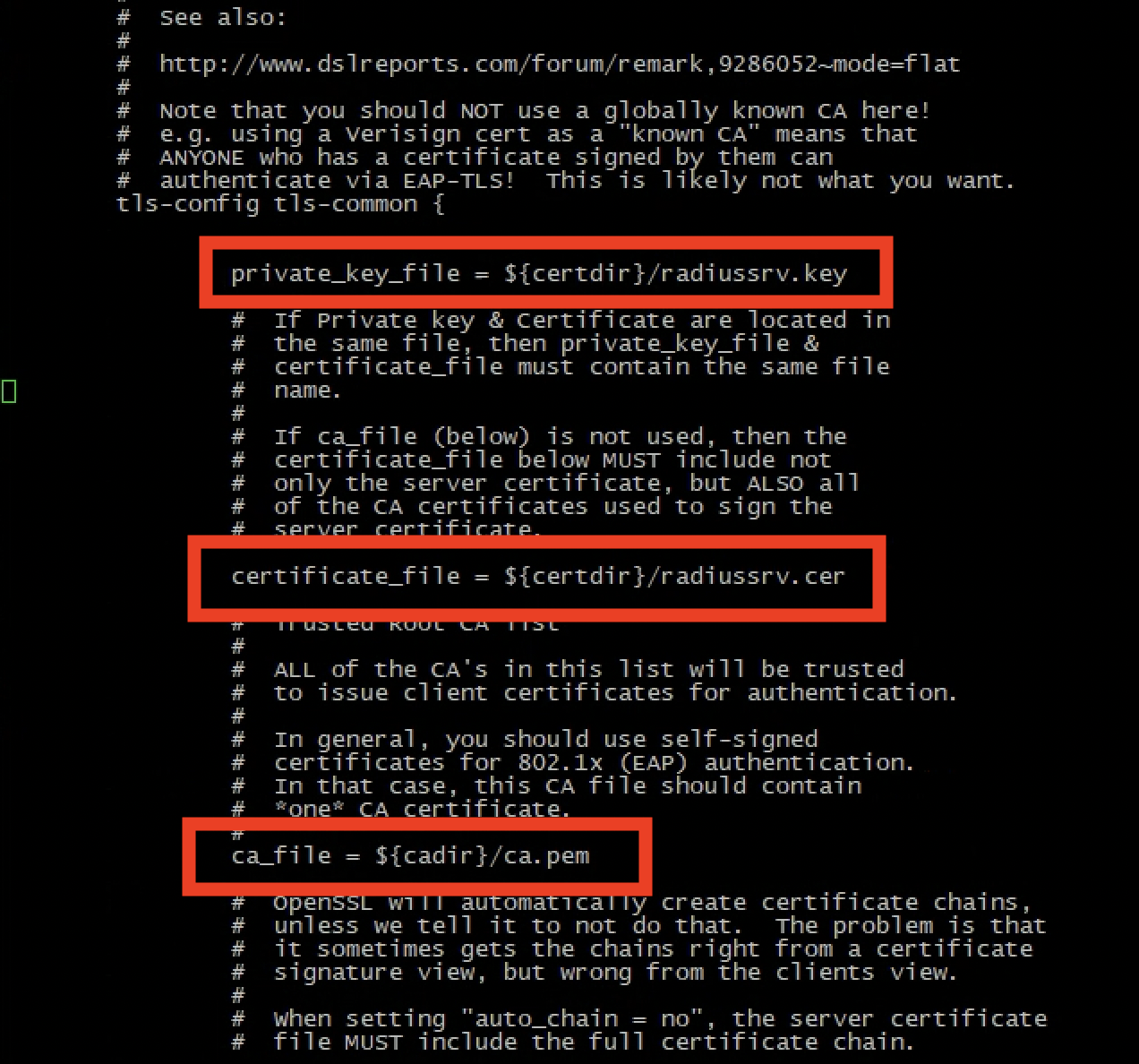

- В пункте private_key_file указываем путь до ключа radius-сервера

- В certificate_file указываем путь до сертификата radius-сервера

- В ca_file указываем путь до корневого сертификата AD CS в формате .pem

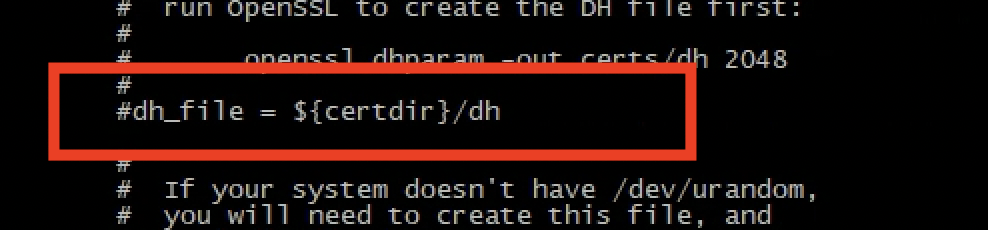

- dh_file этот пункт мы должны закомментировать т.к. не будем использовать файл созданный алгоритмом Диффи - Хеллмана

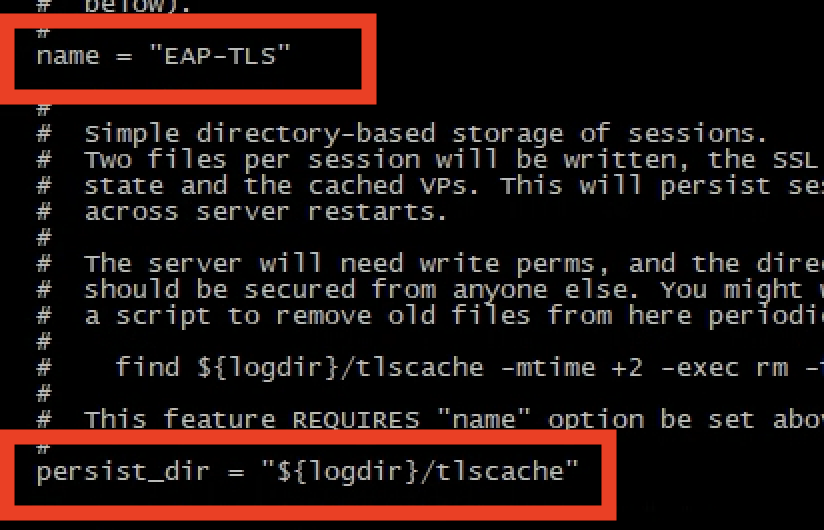

- Так же необходимо расскомментировать пункты name и persist_dir

По итогу файл eap должен принять следующий вид:

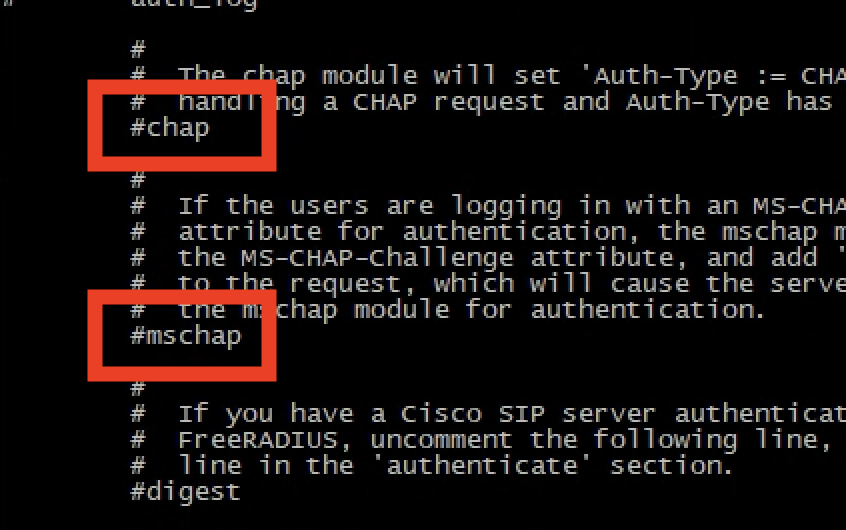

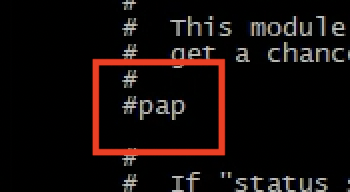

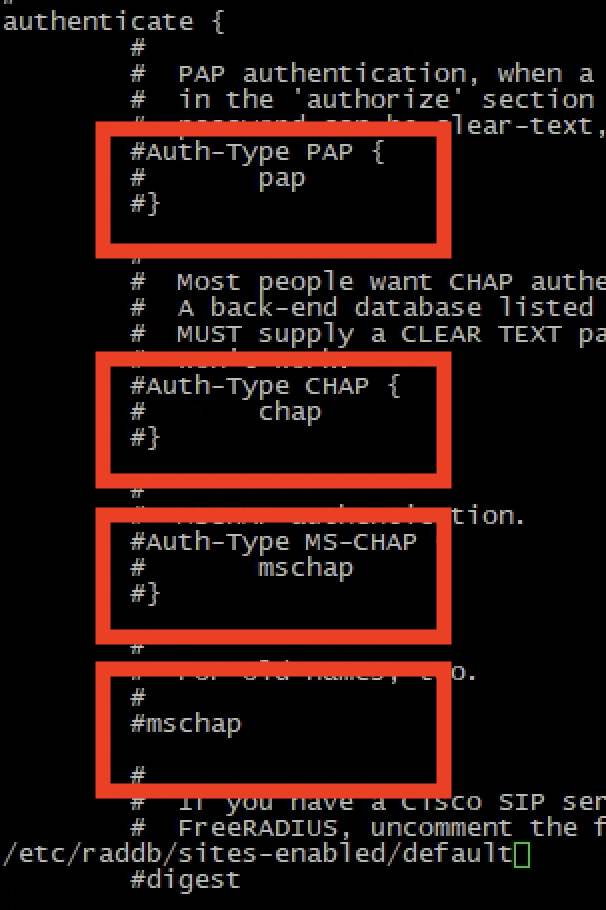

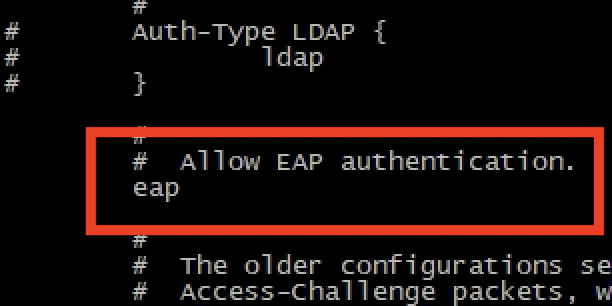

Сохраняем изменения в файле и закрываем его. Следующий файл который нас интересует это /etc/raddb/sites-enabled/default в нём необходимо закомментировать протоколы аутентификации которыми мы не будем пользоваться: chap, pap, mschap и другие. И так же нам нужно раскомментировать протокол EAP. По итогу файл конфигурации должен выглядеть так:

Сохраняем изменения в файле и закрываем его. FreeRadius готов перезагружаем его и если у вас не возникло ошибок то поздравляю вам осталось лишь настроить своё сетевое оборудование на работу с radius-сервером.

systemctl reload radiusd

systemctl restart radiusd